SSL3.0の脆弱性が2014年10月14日に発表されました。

その名もプードルです。

プードルとは

かわいい名前ですが、実際は

Padding Oracle On Downgraded Legacy Encryption(POODLE)です。

Cipher Block ChaininモードでSSL 3.0 を使用した際にパディングオラクル攻撃が可能となる脆弱性だそうです。

https://googleonlinesecurity.blogspot.jp/2014/10/this-poodle-bites-exploiting-ssl-30.html

暗号化したパターンを読み解くために、何回もアクセスをして暗号を読み解いていく攻撃です。

前回のGNU bash の脆弱性や、Heartbleed (OpenSSL 脆弱性)のほうが危険度が高そうです。でも、脆弱性があるままでは気持ちが落ち着かないので、SSL3.0を無効化したいと思います。

ちなみに、SSL3.0は18年前に作られたもので、現在の主流ではありません。SSL3.0をデフォルトで使用しているブラウザはIE6くらい?だと思います。やり方は簡単です(Apacheの場合)

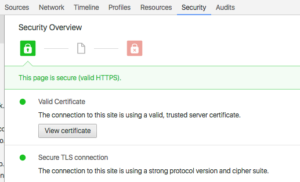

ssl.confに以下を追記して、サーバーを再起動すれば完了です。

SSLProtocol All -SSLv2 -SSLv3

SSLProtocol でALLですべて許可しておいて、無効化したいものに-をつけていきます。

今回はSSL3.0と、SSL2.0を無効化しています。

https://httpd.apache.org/docs/2.2/mod/mod_ssl.html#sslprotocol

httpd.confに追記する作業流れ

以下完全に備忘録です

# cp /etc/httpd/conf/ssl.conf /etc/httpd/conf/ssl.conf.20141014 # vim /etc/httpd/conf/ssl.conf SSLProtocol All -SSLv2 -SSLv3 //←追記する # apachectl restart

質問などあればお気軽に!